W bankowości kwestia bezpieczeństwa ma kluczowe znaczenie. Uwzględniając sytuacje obu stron w operacji bankowej (klient-bank) wykonywanej na odległość (elektronicznie), cechą wspólną, charakterystyczną dla każdej z wymienionych w rozdziale I form bankowości elektronicznej, jest depersonalizacja. Jej skutkiem jest wątpliwość wszystkich stron uczestniczących w takiej transakcji, co do tożsamości partnerów i ich intencji. Powoduje to, że tradycyjny kanon cech bezpiecznego syste-mu informatycznego (dostępność, integralność, poufność) wymaga uzupełnienia o dwie dodatkowe właściwości: kontroli tożsamości stron transakcji i niezaprzeczalno-ści ich udziału w niej .

W przypadku bankowości tradycyjnej od dawna istnieją takie sposoby jak od-ręczny podpis, czy wylegitymowanie przy pomocy dowodu osobistego lub jeszcze innego dowodu tożsamości lub nawet kilku jednocześnie. Są one powszechnie przy-jęte, akceptowane i uważane za sprawdzone, przez co nikt nawet nie próbuje ich kwestionować, chociaż nie ulega wątpliwości, że na przykład podpis odręczny można podrobić. Jednak te sposoby nie są możliwe do bezpośredniego przełożenia na re-alia bankowości elektronicznej ze względu na odmienne możliwości człowieka i ma-szyny (komputera). Na przykład weryfikacja odręcznego podpisu, który powinien być zgodny ze wzorem, ale nigdy nie będzie z nim identyczny, jest dla człowieka kwestią spojrzenia i osądzenia. Natomiast dla komputera jest to kwestia dokładnego skano-wania podpisu (analizowania) i porównanie ze wzorem, co przy wspomnianej wcze-śniej nieuniknionej rozbieżności jest bardzo problematyczne, gdyż wymagałoby na-uczenia maszyny na ile i w jaki sposób mogą być one rozbieżne, co z kolei wymaga-łoby zastosowania skomplikowanych algorytmów, co i tak nie gwarantowałoby pew-nej w stu procentach weryfikacji przez komputer. W tej sytuacji konieczne stało się wypracowanie nowych sposobów na zabezpieczenie transakcji bankowych dokony-wanych drogą elektroniczną przed możliwymi nadużyciami.

Zagrożenia związane z bankowością elektroniczną można podzielić na zagro-żenia wewnętrzne, pozostające w pełni w zakresie kontroli instytucji finansowej (ban-ku), której dotyczą oraz zagrożenia zewnętrzne, mające swoje źródła poza zakresem wpływu banku

Zagrożenia wewnętrzne wynikają z niedopełnienia obowiązków lub przekroczenia uprawnień przez pracowników danej organizacji. Głównymi przyczynami zagrożeń wewnętrznych są:

brak polityki bezpieczeństwa,

nadmierne przywileje pracowników,

brak dokumentowania zdarzeń (tzw. Logowania),

brak planów ciągłości działania

brak reakcji lub zbyt późna reakcja na zaistniałe nieprawidłowości

.

Zagrożenia wewnętrzne dotyczą w tym samym stopniu różnych dziedzin - w tym i gospodarki elektronicznej. Jednakże najbardziej charakterystyczne dla banko-wości elektronicznej są zagrożenia zewnętrzne, którym to zostanie poświęcona główna uwaga.

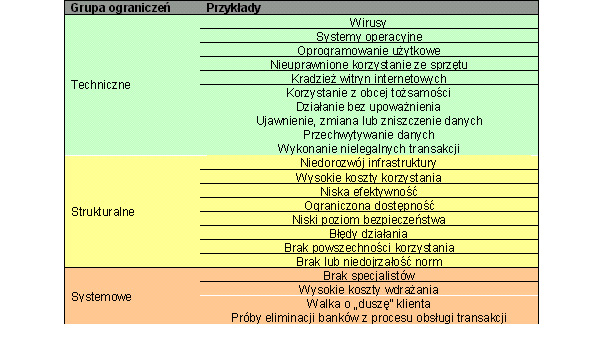

Zagrożenia bezpieczeństwa stron uczestniczących w transakcjach bankowości elektronicznej uchodzą za główne ograniczenie rozwoju tej dziedziny. Równolegle z nim występuje jednak wiele innych ograniczeń i barier, będących wynikiem burzliwe-go rozwoju tej dziedziny (np. brak norm i regulacji prawnych), jak i mających swe źródła w niedorozwoju innych rodzajów usług, pełniących tu funkcje pośredniczące (np. infrastruktura telekomunikacyjna). B.Pilawski proponuje przyjęcie podziału tych zagrożeń zewnętrznych na techniczne, strukturalne i systemowe.

|

Zagrożenia techniczne

Kategorię ograniczeń technicznych można poddać dalszemu podziałowi na ta-kie, które są związane ze sprzętem i oprogramowaniem oraz na wynikające z intencji osoby.. Wszystkie one jednak polegają na wykorzystaniu słabości tkwiących w urzą-dzeniach, ich oprogramowaniu, bądź w organizacji procesu korzystania z nich. Szczególny niepokój wywołują tzw. Wirusy komputerowe. Wyrządzone przez nie szkody są szacowane na dziesiątki milionów dolarów rocznie w skali świata. Źró-dło sukcesu kolejnych wirusów tkwi ciągle w uproszczonych rozwiązaniach przyję-tych przy tworzeniu komputerów osobistych i ich oprogramowania. Między innymi umożliwiają one dowolnemu programowi przejęcie kontroli nad całym komputerem. Zabezpieczeniem mogą być specjalne programy antywirusowe wraz z najświeższymi bazami o wirusach. Jednak również to nie gwarantuje stu procentowego bezpieczeń-stwa. Rozprzestrzenianiu się wirusów sprzyja upowszechnienie się Internetu, za po-średnictwem którego zarażają kolejne komputery szybko i sprawnie. Internet jest publiczną siecią komputerową, zatem dostęp do niej może mieć każdy. Wśród użytkowników Internetu są tzw. hakerzy komputerowi, których celem jest włamywanie się do sieci i systemów komputerowych. Często spotykanym działa-niem hakerów jest modyfikacja stron WWW tak, aby próby wywołania np. serwisu bankowego skutkowały zgłoszeniem innego serwisu zazwyczaj prezentującego ob-raźliwe i ośmieszające treści. Jak już wspomniano, główna istotna różnica miedzy klasyczną bankowością a bankowością elektroniczną wynika z depersonalizacji transakcji dokonywanych drogą elektroniczną: brak osobistego kontaktu klienta z pracownikiem banku powoduje wątpliwości po obu stronach. W przypadku dokonywanej elektronicznie transakcji, nabywca nie ma pewności co do tego czy pracownik jest w ogóle uprawniony do jej przeprowadzenia (np. płatność kartą płatniczą) i czy stosuje on właściwe środki ochrony informacji. Pracownik banku z kolei może mieć wątpliwości czy klient doko-nujący operacji jest faktycznie tą osobą, za którą się podaje. Tu z pomocą może przyjść tzw. podpis elektroniczny, który zostanie omówiony w dalszej części rozdzia-łu. Jednym z podstawowych zagrożeń związanych z przepływem informacji za pośrednictwem publicznych sieci komputerowych, jest możliwość przechwycenia tych danych przez osoby trzecie, które mogą te informacje wykorzystać w celach sprzecznych interesami z interesami stron transakcji. Podstawowym problemem jest zabezpieczenie komunikacji odbywającej się przez Internet. Komunikacja w sieci Internet odbywa się za pomocą protokołu TCP/IP, w którym przepływ pakietów z danymi odbywa się przez różne komputery i sieci pośrednie zanim dotrą one do celu. Ingerencja osoby trzeciej może odbywać się trzema sposobami:

Rozwiązaniem problemu jest uczynienie przechwyconych danych bezużytecz-nych dla osób trzecich. Zapewnić to może szeroko pojęta kryptografia (szyfrowanie) omówiona dalej w części o zabezpieczeniach. Niezadowalający poziom bezpieczeństwa transakcji dokonywanych drogą elek-troniczną stwarza zagrożenie dla wszystkich jej stron: obejmuje ono zarówno infor-macje o nich, jak i ich środki finansowe. Informacje te mają podwójną wartość: obej-mują pewien zakres prywatności klientów, a także mogą być pomocne w popełnieniu nadużycia. Jedną z bardziej wyrafinowanych form nadużyć jest tzw. kradzież tożsa-mości. Polega to na udawaniu innej osoby z wykorzystaniem nie tylko np. nazwiska i numerów kart kredytowych czy rachunków bankowych, ale również pozycji społecz-nej, adresu, historii dotychczasowych stosunków z bankami, sprzedawcami itp. W przypadku klasycznej bankowości oddziałowej ryzyko wykrycia mistyfikacji jest wyso-kie a szanse uniknięcia odpowiedzialności niewielkie, toteż skala nadużyć tego ro-dzaju w oddziale banku jest niewielka. Działanie za pośrednictwem telefonu lub sieci Internet minimalizuje szanse na wykrycie nadużycia. Według T.Arnolda z organizacji CyberSource Copr., sprawny oszust, działając tylko poprzez sieć Internet i wykorzy-stując luki w bezpieczeństwie na wszystkich poziomach (klient, sprzedawca, bank), może uzyskiwać tą drogą korzyści w wysokości nawet 50 tys. $ tygodniowo. Ofiarom tego rodzaju nadużyć bardzo trudno jest się bronić, gdyż wszystko wskazuje na to, że kwestionowane transakcje zostały zawarte właśnie przez nie. Braki z zakresu bezpieczeństwa działania systemów bankowości elektronicznej wiążą się często z błędami w ich funkcjonowaniu. W pierwszej połowie roku 2000 wykryto wiele spektakularnych błędów z tego zakresu, tkwiących w najczęściej stosowanym oprogramowaniu.

Zagrożenia strukturalne

Zagrożenia bankowości elektronicznej zakwalifikowanej jako "strukturalne" po-zostają poza wpływem banków i dotyczą w podobnym stopniu wszystkich jej uczest-ników, Głównym zagrożeniem tego rodzaju jest nienadążanie infrastruktury technicz-nej za rosnącym zapotrzebowaniem na korzystanie z usług bankowości elektronicz-nej. Infrastruktura to przede wszystkim sieć sprawnych i niezawodnych połączeń te-lekomunikacyjnych, dzięki którym klient dociera do banku drogą elektroniczną. Problem infrastruktury w minimalnym stopniu dotyczy USA, gdzie poczyniono wielkie nakłady na jej rozwój. Jednak w Europie infrastruktura stanowi istotne ograni-czenia. Opóźnienie technologiczne w Europie, w tej dziedzinie wiąże się między in-nymi z kosztami telekomunikacyjnymi. Monopolistyczna pozycja dawnych państwo-wych telekomów i mało intensywna konkurencja powoduje, że średni koszt 20 godzin połączenia z Internetem poza godzinami szczytu wynosi 74,61$ w Niemczech, 53,74$ w Wielkiej Brytanii, podczas gdy koszt ten dla USA wynosi 40,5$ . Także słabej konkurencji przypisać należy niski stopień rozpowszechnienia szybkich łączy internetowych, takich jak modemy kablowe czy technologie światłowodowe. W Polsce koszt ten wynosi około 30$ jednakże jest on wyższy niż w pozosta-łych krajach biorąc pod uwagę realne dochody obywateli. Ponadto standard usług oferowanych w Polsce jest znacznie niższy. O ile sytuacja w dużych miastach wyglą-da dosyć dobrze to poza nimi możliwość uzyskania szybkiego połączenia z Interne-tem jest bardzo ograniczona. Poziom rozpowszechnienia technologii informatycz-nych i internetowych w Polsce jest znaczną barierą dla wprowadzania bankowości internetowej na szeroką skalę. Bariera ta będzie stopniowo tracić na znaczeniu wraz z postępującą demonopolizacją rynku usług telekomunikacyjnych i zwiększaniem się dochodów gospodarstw domowych.

Zagrożenia systemowe

Według przyjętych kryteriów ostatnią grupę ograniczeń i barier w rozwoju bankowości internetowej stanowią te, które maja charakter systemowy: nie wynikają ze słabości dostępnej techniki bądź z zakresu regulacji prawnych i nie są spowodowane brakami infrastruktury. Pierwszym ograniczeniem odczuwalnym w wielu krajach jest brak specjalistów w ujęciu zarówno względnym jak i bezwzględnym. Brak względny wynika z tego, że krótki okres funkcjonowania bankowości elektronicznej nie pozwolił specjalistom z tej dziedziny na zdobycie szerokich doświadczeń, czego wynikiem są w jakimś stopniu niektóre z niepowodzeń. Tworzenie aplikacji internetowych ma własną specyfikę i wymaga umiejętności znacznie wykraczających poza tworzenie tradycyjnych syste-mów informatycznych działających tylko w obrębie jednej organizacji. Brak absolutny znajduje wyraz w zapotrzebowaniu na znaczną liczbę specjalistów zgłaszanym przez te kraje, w których gospodarka elektroniczna jest najbardziej rozwinięta i gdzie funk-cjonują liczne internetowe serwisy informacyjne. Obecnie należą do nich: USA, Ka-nada, Wielka Brytania, Niemcy, gdzie braki te szacuje się na setki tysięcy osób . Inna barierą dla bankowości elektronicznej są jej wysokie koszty uruchomienia, o których mowa była w rozdziale drugim tej pracy.

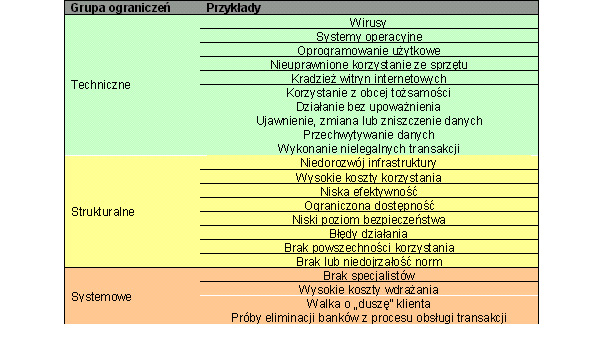

Większość nabywców usług i produktów bankowych ma ukształtowany przez dziesiątki lat tradycji obraz banku jako instytucji konserwatywnej i stabilnej, przez co stwarzającej wokół siebie aurę bezpieczeństwa, pewności i stabilności. Wyrazem tego są okazałe budynki oddziałów bankowych, przysłowiowe marmury, liczne za-bezpieczenia, strażnicy i ochrona oraz osobisty kontakt z pracownikiem banku jako podstawowy sposób załatwiania interesów. Bank internetowy zupełnie nie odpowiada takim wyobrażeniom, choć wcale to nie znaczy, że nie może być bezpieczny i godny zaufania. Trzeba jednak znaleźć sposób jak przekonać klientów do tego kanału dys-trybucji. Rzeczywisty poziom bezpieczeństwa usług bankowości internetowej nie jest tożsamy z poczuciem bezpieczeństwa u klientów banku. Poczucie bezpieczeństwa u klientów banku jeśli chodzi o bankowość internetową wiąże się z ich subiektywnymi odczuciami. Te z kolei najbardziej uzależnione są od zasłyszanych opinii oraz przypadków nadużyć. Przyczyną obaw w związku z bankowością internetową jest najczęściej niewiedza samych klientów oraz ich strach przed rzeczami nowymi. Usprawiedliwieniem tej niewiedzy może być to, że wiedza potrzebna do oceny systemu bezpieczeństwa stosowanego przez bank wykracza poza zakres przeciętnego klienta banku. Liczne i nagłaśniane przez media przypadki włamań do systemów komputerowych różnych korporacji i organizacji również znajduje odbicie w świadomości klientów. Jak pokazują badania zamieszczone w miesięczniku The Banker główną ba-rierą w rozpoczęciu korzystania z usług bankowości internetowej jest brak zaufania i poczucia bezpieczeństwa. Głównym celem tego badania było uzyskanie informacji na temat kierunków ewolucji bankowości internetowej w wybranych krajach Europy Zachodniej. Kraje te zostały wybrane tak, aby w próbie reprezentowani byli zarówno entuzjaści Internetu (np. Włochy) jak i sceptycy (np. kraje skandynawskie). Próba objęła 2410 respondentów z ośmiu krajów UE. Jak się okazało, tylko jedna trzecia respondentów była potencjalnie lub faktycznie zainteresowana usługami bankowości internetowej. Główne przyczyny niechęci klientów do bankowości internetowej przed-stawione są na wykresie.

Przyczyny obaw osób nie korzystających wykresie korzystających z Internetu

|

Banki dla zapewnienia bezpieczeństwa w przekazywaniu informacji drogami elektronicznymi stosują różne metody zabezpieczeń. Najczęściej banki podchodzą to kwestii bezpieczeństwa z powagą i łączą kilka metod zabezpieczania transmisji i uwierzytelniania jednocześnie.

Bezpieczeństwo w dokonywaniu operacji bankowych to nie tylko uniemożliwie-nie dostępu do konta osobie nie będącej jego właścicielem lub pełnomocnikiem, cho-ciaż należy podkreślić, że jest to sprawa zasadnicza. Bardzo ważne jest również za-chowanie tajemnicy bankowej, prawidłowość przesyłanych danych kanałami elektro-nicznymi. Rolą stosowanego systemu zabezpieczeń jest wypełnienie następujących zadań :

uniemożliwienie dokonywania transakcji przez osoby niepowołane,

uniemożliwienie osobom nieuprawnionym "podglądania" transakcji, kont oraz dostępu do innych danych

podlegających prawnej ochronie lub tajem-nicy bankowej,

chronienie składanych zleceń przed zniekształceniem w trakcie transmisji,

uniemożliwienie wyparcia się przez klienta dokonanych transakcji (tzw. niezaprzeczalność).

Należy podkreślić, że podstawową zasadą polityki bezpieczeństwa jest zasada, według której bezpieczeństwo całego systemu jest tak mocne, jak jego najsłabszy element. Na przykład stosowanie nawet najbardziej wyrafinowanych algorytmów szyfrujących, czy haseł nie zapewni bezpieczeństwa, jeśli metody uzgadniania kluczy, czy proces zmiany hasła będą zawierały "dziury" w postaci możliwości ich przedostania się do osób nieuprawnionych.

Ważnym elementem bezpieczeństwa w bankowości jest również organizacja. Przejawem właściwej organizacji są np. spójne procedury operacyjne dla administra-torów sieci oraz doradców klienta, które w znaczący sposób wpływają na szybkość i ład działań związanych z bezpieczeństwem. W przeciwnym razie niejasne, niespójne lub niekompletne wewnętrzne zarządzenia banku mogą spowodować, że człowiek będzie najsłabszym ogniwem całego systemu bezpieczeństwa.

Nawet najbardziej wyrafinowane metody zabezpieczeń stają się bezużyteczne, jeśli są stosowane niewłaściwie. Najprostszym przykładem może być tutaj sytuacja, w której klient banku zapisuje sobie na kartce kod PIN do karty bankomatowej i nosi ją w portfelu.

Wszystkie rodzaje stosowanych zabezpieczeń można przyporządkować nastę-pującym metodom służącym zapewnieniu bezpieczeństwa:

Pierwsza metoda jest ściśle związana z kryptografią, a jej stosowanie ma na ce-lu uniemożliwienie dostępu osobom nieupoważnionym do poufnych danych przesy-łanych drogą elektroniczną. Druga i trzecia metoda służy do identyfikacji stron trans-akcji i ma na celu uniemożliwienie zaistnienia sytuacji, w których jedna osoba pod-szywa się pod inną osobę. Z kolei czwarta ma związek z zasadą niezaprzeczalności i jednocześnie pełni funkcję uwierzytelniania strony transakcji.

Uwierzytelnianie i identyfikacja użytkownika

Przez uwierzytelnianie (również: autentyfikację) rozumiemy identyfikację oraz sprawdzenie tożsamości użytkownika. Mechanizmy uwierzytelniania zapewniają do-stęp do konta tylko uprawnionym użytkownikom oraz zabezpieczają przed podszy-waniem się innych pod niego. Ze względu na skuteczność metody uwierzytelniania można sklasyfikować następująco :

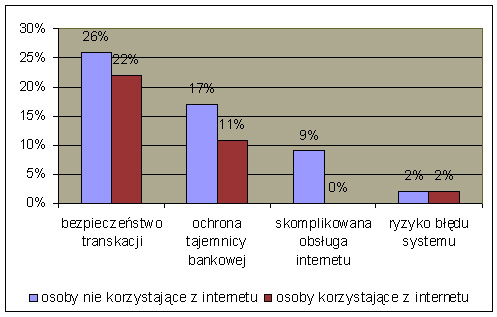

Najprostsze uwierzytelnianie to identyfikator i hasło, które jest najbardziej trady-cyjną metodą stosowaną w systemach komputerowych od dawna. Metoda opiera się na tajności hasła, które jest znane tylko jednemu użytkownikowi. Przykładowy sposób logowania do serwisu Internetowego przedstawia rysunek - jest to logowanie do systemu bankowości internetowej mBanku, gdzie klient jest proszony o podanie swojego identyfikatora liczbowego oraz hasła.

|

Silne metody uwierzytelniania opierają się na czymś, co użytkownik posiada. W tej kategorii mieszczą się specjalne urządzenia elektroniczne (tokeny, karty elek-troniczne) jak również mechanizmy cyfrowe (certyfikaty cyfrowe, klucze kryptogra-ficzne). Banki w placówkach do uwierzytelniania klienta często stosują również karty magnetyczne (w tym karty płatnicze). Zwykle silne uwierzytelnianie łączy się z ha-słem, dzięki czemu otrzymuje się bardzo niezawodny system. Urządzenie chronione hasłem po wykradnięciu jest dla złodzieja bezużyteczne. Zawsze również sam sys-tem (logowanie) powinien być chroniony dodatkowym hasłem - niezależnym od urzą-dzenia. Urządzenia te mają jednak swoje wady takie jak znaczne koszty zakupu, większa niewygoda w użytkowaniu. Token to urządzenie elektroniczne dostarczane klientowi przez banki, dzięki któremu zapewnione jest silne uwierzytelnianie. Z wyglądu przypomina breloczek lub kalkulator wielkości karty kredytowej

|  |  |

Od lewej: Token DigiPass 300 (stosowany w Telepekao24 oraz WBK24), Token RSA SecureID (sto-sowany w Lukas e-Bank), Token ActiveCard Plus (stosowany w ePKO BP).

Zadaniem tokena jest generowanie w określonych odstępach czasu specjalnych, unikalnych ciągów cyfr. Wygenerowany kod klient banku wprowadza do komputera. To właśnie dzięki tej kombinacji cyfr bank może być pewny, że z konta korzy-sta uprawniona osoba, ponieważ kombinacja cyfr widniejąca na tokenie w danym momencie ma swoje odzwierciedlenie w bankowym systemie informatycznym. Dzieje się tak dlatego, ponieważ proces generowania opiera się na tym samym algorytmie(w tokenie i na serwerze banku) stanowiącym tajemnicę. Każda operacja klienta potwierdzana jest wprowadzeniem aktualnego ciągu cyfr widniejącego na tokenie. Jednocześnie tokeny posiadające klawiaturę można zabezpieczyć własnym hasłem co jeszcze bardziej zwiększa bezpieczeństwo.

Szyfrowana transmisja danych

Dane przesyłane przez Internet domyślnie są w postaci jawnej (można wyod-rębnić z ciąg znaków tworzących konkretny tekst). Zatem informacje takie mogą zo-stać przechwycone i wykorzystane przez osoby trzecie. Ponieważ w przypadku do-konywania operacji bankowych przez Internet przesyłane dane mają charakter pouf-ny, konieczne jest ich zaszyfrowanie, tak aby zaszyfrowane dane były bezużyteczne dla przechwytującego. Komunikacja między komputerem klienta i banku musi być zatem prowadzona z zastosowaniem technik kryptograficznych zapewniających spełnienie trzech podstawowych warunków bezpieczeństwa :

W Internecie do zaszyfrowania transmisji danych powszechnie używa się protokołu SSL (Secure Socjet Laser). SSL zapewnia szyfrowanie danych, zabezpiecza przed zamianami, uwierzytelnia serwery biorące udział w komunikacji. Standard SSL jest obsługiwany przez najbardziej rozpowszechnione przeglądarki WWW: Ms Internet Explorer i Netscape Communicator, nie wymaga więc żadnego dodatkowego oprogramowania.

Protokół SSL z kryptograficznego punktu widzenia jest "hybrydą", to znaczy, że do szyfrowania używa zarówno algorytmów symetrycznych jak i asymetrycznych . Powodem takiego połączenia jest to, że oba algorytmy mają swoje wady i zalety.

Cechą szyfrowania symetrycznego jest używanie podczas szyfrowania i deszy-frowania tego samego klucza, który obie strony transakcji muszą sobie wcześniej przekazać przez godny zaufania kanał. Klucz to długi ciąg znaków, za pomocą któ-rego wiadomość zostaje zaszyfrowana lub odszyfrowana. Od jego długości (długość mierzona jest w bitach) zależy skuteczność zabezpieczenia. Im klucz jest dłuższy tym trudniej złamać szyfr.

Metoda ta ma pewne mankamenty w masowym stosowaniu . Po pierwsze, musi istnieć sposób bezpiecznego przekazania klucza, ponieważ jeśli klucz ulegnie odtajnieniu, wówczas transmisja przestaje być bezpieczna. Po drugie, obie strony muszą mieć do siebie zaufanie, że żadna z nich nie przekaże klucza w niepowołane ręce. Po trzecie, nie istnieje możliwość sprawdzenia czy zaszyfrowana wiadomość pochodzi rzeczywiście od danej osoby. Natomiast podstawową zaletą tej metody kryptografii jest jej szybkość.

W przypadku zastosowania szyfrowania niesymetrycznego każdy uczestnik komunikacji posiada dwa klucze: publiczny i prywatny. Ten pierwszy klucz podawany jest do publicznej wiadomości, drugi natomiast musi być pilnie strzeżony. Wiadomość zaszyfrowana jednym kluczem z pary może być odszyfrowana tylko drugim kluczem, pasującym kluczem. Nie jest możliwe utworzenie jednego klucza na podstawie dru-giego ani odwrotnie.

Chcąc wysłać wiadomość, nadawca używa do jej zakodowania klucza publicz-nego odbiorcy, dzięki czemu wiadomość może odczytać tylko odbiorca dysponujący odpowiednim kluczem prywatnym. Istotne tu jest, że nadawca i odbiorca nie muszą uprzednio wymieniać kluczy, wystarczy, że nadawca będzie znał publiczny klucz od-biorcy, który jest publikowany w Internecie.

Wadą szyfrowania asymetrycznego jest jego powolność i duże skomplikowanie matematyczne, co może być przeszkoda w przypadku zastosowania komputerów o małej mocy obliczeniowej. Z tego względu w szerokim użyciu znajdują się metody hybrydowe, do których należy właśnie standard SSL, którego działanie zostanie opi-sane poniżej.

Podczas inicjalizacji bezpiecznego połączenia z wykorzystaniem SSL następuje ustalenie szczegółów połączenia, to znaczy ustalenie wersji stosowanego protokołu, kluczy szyfrujących, metody szyfrowania, kompresji a także wymiana certyfikatów klienta i serwera pozwalających na zidentyfikowanie tożsamości obydwu stron. Uży-wany podczas połączenia klucz jest kluczem sesyjnym, to znaczy ważny jest tylko podczas tego połączenia. Jest to klucz szyfrowania symetrycznego, a jego wymiana następuje przy użyciu algorytmu asymetrycznego (stąd wynika hybrydowość tej me-tody). Wyklucza to możliwość poznania klucza stosowanego podczas połączenia przez osoby trzecie.

Dla zobrazowania, w jaki sposób się to dzieje można przytoczyć poszczególne, podstawowe kroki :

1.serwer banku przesyła swój certyfikat do komputera klienta,

2.komputer klienta weryfikuje autentyczność certyfikatu banku,

3.komputer klienta z certyfikatu klucz publiczny banku,

4.komputer klienta generuje klucz sesji, przy użyciu którego będzie kodowana transmisja

5.komputer klienta szyfruje klucz sesyjny za pomocą klucza publicznego ban-ku z certyfikatu i przesyła go do serwera banku,

6.serwer banku wykorzystuje swój klucz prywatny do rozkodowania klucza se-syjnego,

7.serwer banku sprawdza czy klient posiada uznawany przez bank identyfika-tor oraz sprawdza jego autentyczność,

Po zakończeniu nawiązywania połączenia następuje bezpieczna, zaszyfrowana transmisja danych. Po rozpoczęciu nowej sesji (połączenia) proces inicjalizacji po-wtarza się i następna transmisja odbywa się już na podstawie innego klucza sesji.

Podpis elektroniczny

Podpis elektroniczny (zwany również cyfrowym) stosowany w procesie elektronicznej wymiany danych jest odpowiednikiem podpisu odręcznego w przypadku dokumentów papierowych. Wprowadzona w życie 16 sierpnia ustawa o bezpiecznym podpisie elektronicznym zrównuje w prawach nowoczesną formę sygnowania dokumentów z klasycznym, własnoręcznym podpisem. W uchwalonej przez Sejm ustawie, podpis elektroniczny określany jest, jako dane w postaci elektronicznej dołączone lub powiązane z innymi danymi, służące do identyfikacji osoby składającej podpis elektroniczny. Ustawa odróżnia zwykły podpis elektroniczny od bezpiecznego podpisu, przy tworzeniu którego zastosowano specjalne warunki techniczne i procedurę. Podpis taki przyporządkowany jest tylko jednej osobie i sporządzany jest przy użyciu specjalnego urządzenia i danych służących weryfikacji danej osoby. Co istotne, podpis taki powiązany jest z danymi (czyli z listem czy wnioskiem, który uwiarygodnia) i każda zmiana tych danych jest natychmiast wykrywalna. Dokumenty podpisane za pomocą podpisu elektronicznego mają taką samą "moc" - wywołują takie same skutki prawne - co dokumenty podpisane własnoręcznie.

Elektronicznym podpisem posługiwać się można nawet i bez uchwalonej wła-śnie ustawy - wystarczy, że obie strony zgodzą się (na podstawie odrębnej umowy) na korzystanie z takiej właśnie technologii. Zrównanie w prawach podpisu elektro-nicznego z odręcznym oznacza jednak, że posługiwać się nim będzie mógł każdy - bez podpisywania specjalnej umowy.

Aby podpis elektroniczny spełniał swoją rolę, muszą być spełnione następujące warunki :

-powinien on umożliwiać weryfikację, czy rzeczywiście dana osoba podpisała się,

-podrobienie podpisu osoby X przez osobę Y powinno być niewykonalne,

-podpis musi być związany z konkretnym dokumentem tak, aby kopiowanie podpisu z dokumentu było niemożliwe.

Podpis elektroniczny jest narzędziem umożliwiającym identyfikację nadawcy wiadomości przesyłanej przez Internet lub za pomocą dowolnych innych elektronicznych metod komunikacji. Bezpieczny podpis musi być zatem wiarygodny - nikt poza posiadaczem odpowiedniego tzw. klucza nie może wysłać wiadomości. Podpis powinien również zapewniać poufność - tak, aby nikt niepowołany nie mógł odczytać wiadomości oraz integralność danych, co oznacza, że elektronicznie sygnowanej wiadomości nie da się w sposób niezauważony dla odbiorcy zmienić (sfałszować). Jeżeli warunki te są spełnione, a nowoczesne metody kryptograficzne, wykorzystywane do zabezpieczania wiadomości przesyłanych w Internecie to zapewniają, dokumentów z podpisem elektronicznym nie można się wyprzeć.

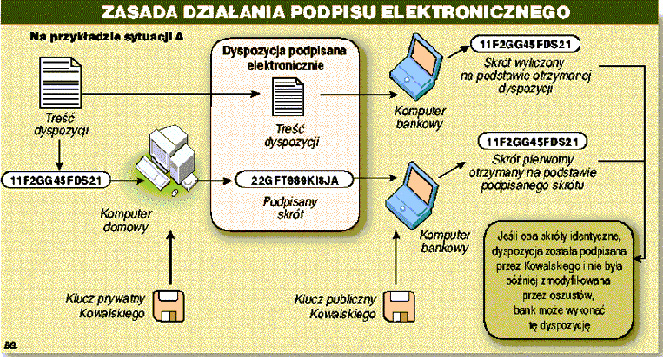

Jak taki podpis działa? Nie jest to tradycyjny podpis zdobiący dokumenty na ekranie komputera, lecz cały system zapewniający wszystkim uczestnikom transakcji bezpieczeństwo i zaufanie. Opiera się on na tzw. Infrastrukturze Klucza Publicznego (PKI - Public Key Infrastructure). Każda osoba pragnąca posługiwać się elektronicz-nym podpisem musi dysponować dwoma kluczami kryptograficznymi (szyfrującym i deszyfrującym) - prywatnym i publicznym. Klucz prywatny służy do podpisywania dokumentów i powinien być przez użytkownika chroniony. W zależności od rodzaju stosowanych zabezpieczeń, klucz ten może być zapisany na dyskietce lub w pamięci karty mikroprocesorowej (wtedy potrzebny jest oczywiście dodatkowy czytnik). Ko-rzystanie z klucza zabezpieczone może być hasłem czy kodem PIN. Klucz publiczny służy do sprawdzania wiarygodności dokumentów - czy konkretna osoba rzeczywi-ście podpisała ten konkretny dokument.

Podczas procedury "sygnowania" dokumentów, komputer posługując się algo-rytmem klucza prywatnego tworzy - jednorazowo - podpis. Podpis taki jest uzależnio-ny nie tylko od posługującej się nim osoby, ale również od samego dokumentu. Dzię-ki temu, elektronicznego podpisu nie można po prostu "przenieść", tak jak fałszuje się podpisy na papierze. Dlatego też wbrew pozorom podpisy cyfrowe zdają się gwa-rantować dużo wyższy poziom bezpieczeństwa niż podpisy tradycyjne. Wiadomo również, że dokument nie został zmieniony już po jego podpisaniu. Należy podkreślić również, że mechanizm tworzenia i weryfikacji podpisu cyfrowego zapewnia natych-miastowe wykrycie wszelkich prób modyfikacji przesyłanych wiadomości.

Żeby taki dokument odczytać lub zweryfikować jego nadawcę konieczne jest wykorzystanie drugiego klucza od pary - publicznego. Klucze publiczne mogą być powszechnie dostępne. Jeżeli podpis służy do sygnowania np. listów e-mail, może być ujawniony publicznie. Jeżeli w ten sposób chronione mają być np. transakcje fi-nansowe, powinien być udostępniony wszystkim zainteresowanym stronom.

|

Ocena bezpieczeństwa

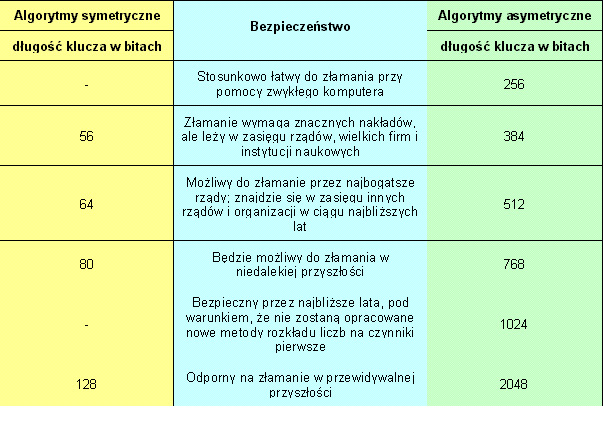

W przypadku szyfrowanej transmisji danych bardzo ważna jest długość stosowanych kluczy, wyrażająca się ilością bitów, z których klucz ten się składa. Jest ona niekiedy nazywana mocą szyfrowania i zależy od następujących elementów: rodzaju szyfrowania(symetryczne lub asymetryczne), rodzaju certyfikatu oraz od stosowanej przeglądarki WWW i jej możliwości szyfrowania. Wybrany klucz ma długość równą maksymalnej, która jest obsługiwana przez wcześniej wymienione elementy. Im więcej bitów ma klucz tym trudniej złamać szyfr.

Ocena jakości szyfrowania w zależności od zastosowanego algorytmu i długości klucza.

|